隨后太極的這個理由就被專家攻破,經(jīng)過測試發(fā)現(xiàn)太極越獄for iOS8.0-8.1.2的最新版本同時也存在這個后門問題。 測試人員使用同樣的測試代碼,發(fā)現(xiàn)任意APP仍然可以直接調(diào)用setreuid(0,0)獲得Root執(zhí)行權限,從而可以修改任意系統(tǒng)文件、也可以task_for_pid打開系統(tǒng)內(nèi)核句柄從而完全控制系統(tǒng)底層。該后門并非因為要兼容Cydia必須要做的,所以太極所謂的回應只是為了哄騙普通用戶而故弄玄虛。

采訪報道,在以往的越獄中,除太極團隊以外,其他越獄團隊從未修改過setreuid,因為Cydia的運行完全不需要對setreuid修改。 這里引用越獄大神windknown的話:詳細看了內(nèi)容,setreuid 這個patch一般越獄是不需要的。只有當你的內(nèi)核漏洞是在mobile權限觸發(fā)的情況下才需要來給自身提權進一步安裝Cydia等,當然提權完后可以恢復patch防止被別人惡意利用。建議太極關閉該patch即可。

而在7月1日曾有媒體報道,除了被烏云曝光的此次安全后門,在太極以往參與的幾次越獄中,都被發(fā)現(xiàn)過后門,只是不知道什么原因,太極從未正面回應過,而因為國外的專業(yè)人士呼聲很少被國內(nèi)聽聞,所以大家都被蒙在鼓中。

在iOS7時代,太極與evad3rs“合作”開發(fā)的Evasi0n7越獄中,安全研究人員winocm發(fā)現(xiàn)越獄工具修改了第0號系統(tǒng)調(diào)用,導致任意app可以輕易獲得內(nèi)核代碼執(zhí)行的能力。

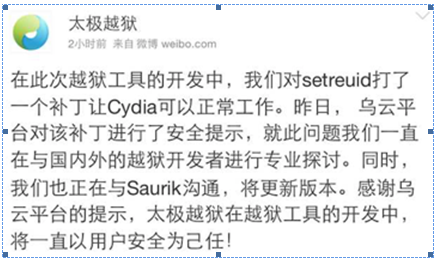

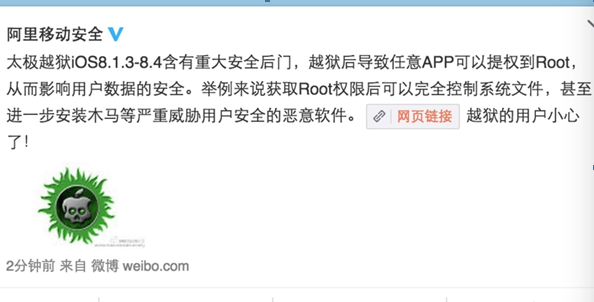

在iOS8時代,太極越獄for iOS8.0-8.1.2和for iOS8.3-8.4的兩個版本中,同樣也出現(xiàn)了setreuid(0,0)獲得Root執(zhí)行權限的后門。

在昨日烏云曝光漏洞之后,網(wǎng)友對此也引發(fā)熱議。畢竟網(wǎng)友在越獄方面的知識了解參差不齊,其中就有不少網(wǎng)友誤認為所有越獄都存在這種后門,所以只要越獄就必須承擔風險。對此專家回應,并不是所有的越獄都不安全,除太極團隊以外的PP助手等越獄軟件,驗證不存在安全漏洞或者后門.

還有一點不可忽略的,太極團隊被曝光漏洞來源于國外購買,而智能手機普及的現(xiàn)在,大家的個人隱私和賬戶安全和手機密不可分,太極的此番行徑是不是有意為之呢?這樣就可以解釋以往三次的越獄都存在這個后門,因為在國內(nèi),越獄屬于自主行為,不安全的越獄操作導致的損失可能是無法通過法律途徑找回,太極的行為可能全球范圍內(nèi)數(shù)以千萬計的iOS越獄設備都被植入該后門。在此,筆者敬告各位,遠離太極越獄,保護自身信息安全!