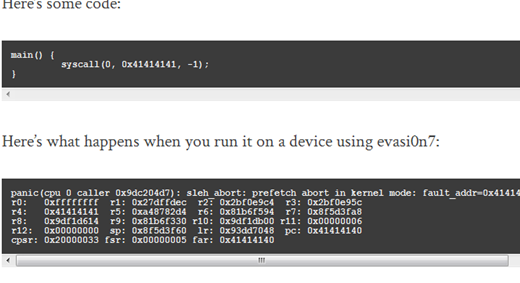

雖然越獄軟件中藏有安全后門并非沒有先例。早在針對iOS 7的完美越獄工具evasi0n7中,越獄開發者evad3rs就修改了第0號系統調用,導致任意app可以輕易獲得內核代碼執行的能力(演示如圖)。這一做法也引起越獄大神winocm的強烈不滿(http://winocm.moe/projects/research/2014/01/11/evading-ios-security/)。早在2014年Winocm在博文中就已經質疑太極是否在利用這個后門。

而太極團隊自主挖掘漏洞能力也與之前報道差距甚大,據福布斯報道,太極團隊曾支付evad3rs高達一百萬美金用于越獄合作開發,究竟有幾分自家實力不得而知,據內部人士透露,任何可以提供完整完美越獄代碼的黑客(讓手機無線操作安裝),可以從大公司那里拿到一大筆錢。而完美越獄的價格在100萬美元左右。繼此次合作時候,太極放棄自己的太極助手,捆綁3k助手,完成iOS 8.3 的越獄首發。而此次曝光的漏洞和新的合作伙伴是否有關系呢,暫時不得而知。

據以上推斷,太極越獄的安全后門到底是“慣犯”還是“初犯”的謎底恐怕就無法揭開了。除了錯過首發,和抄襲質疑聲以外,以往國內團隊發布越獄時,國外越獄大神們都會分析是否存在后門。此次面對如此顯而易見的后門,國外越獄大神們的集體噤聲,背后是不是有什么黑幕。最后,溫馨提醒,越獄有風險,嘗試請謹慎。為了隱私和財產安全,最好杜絕使用任何太極相關產品,如果已經使用,請及時卸載并修復。

截至發稿時,太極方面暫未回應,關于這個問題,你怎么看呢?