本報告綜合瑞星“云安全”系統(tǒng)、瑞星客戶服務中心、瑞星互聯(lián)網攻防實驗室等部門的統(tǒng)計、研究數(shù)據和分析資料,僅針對中國大陸地區(qū)2011年網絡安全現(xiàn)狀與趨勢進行統(tǒng)計、研究和分析。本報告提供給媒體、公眾和相關政府及行業(yè)機構作為互聯(lián)網信息安全狀況的介紹和研究資料,請相關單位酌情使用,如若本報告闡述之狀況、數(shù)據與其他機構研究結果有差異,請使用方自行辨別,瑞星公司不承擔與此相關的一切法律責任。

報告概要

2011年由病毒和木馬造成的危害,比去年同期有一定上升,受害人數(shù)仍然在高位徘徊。目前黑客正在開始通過對大型互聯(lián)網企業(yè)數(shù)據庫的攻擊,來獲取以往不能得到的資料,在此基礎上進行釣魚、詐騙、社會工程學攻擊等。

瑞星分析表明,目前威脅國內互聯(lián)網安全的因素主要包括三個方面:病毒和木馬等惡意程序、釣魚詐騙、黑客“拖庫”攻擊。與2010年相比,由黑客“拖庫”因素帶來的安全問題顯著上升,包括CSDN、天涯在內的一批互聯(lián)網網站用戶數(shù)據庫被竊取,導致用戶隱私大規(guī)模被泄漏,這給整個互聯(lián)網行業(yè)帶來巨大安全風險。

釣魚詐騙帶來的安全問題進一步顯現(xiàn)。除了簡單的“網頁仿冒”釣魚詐騙之外,2011年出現(xiàn)了多種詐騙方式,例如通過MSN和QQ進行“充值卡詐騙”,利用團購進行“假iPhone詐騙”等,這使得單個受害用戶的受損金額與往年相比有很大增長。

蓬勃發(fā)展的電子商務成為黑客窺測的主要對象,網購、支付、配送、推廣、售后等多個環(huán)節(jié)均遭到黑客有針對性的攻擊。例如,有的黑客在購物網站開設網店,以超低價格吸引網民,在砍價、咨詢的過程中把捆綁了病毒的圖片或文件發(fā)送給受害者,這樣就可以竊取用戶的支付賬號,進而竊取錢財。

瑞星安全專家表示,黑客和病毒攻擊越來越有針對性,網購、游戲等特定人群面臨較大安全風險,在可預見的時間段內,這個發(fā)展趨勢仍將保持。

2011年,中國互聯(lián)網安全領域呈現(xiàn)以下特征:

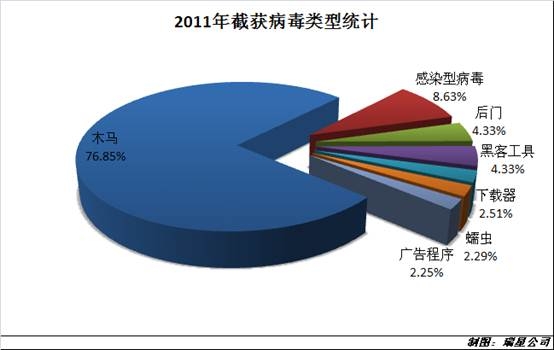

1、報告期內,瑞星共截獲病毒922萬個,比去年上升22.9%,其中木馬病毒708萬個,占據病毒總體數(shù)目的76.85%,是第一大種類病毒。

2、報告期內,瑞星共截獲掛馬網站347萬個,比去年同期下降89.7%(去年同期為3382萬)。分析認為,包括瑞星在內的主流安全廠商,在今年成功實施了“云安全”技術,打破了黑色掛馬產業(yè)鏈的運行,使得網站掛馬無利可圖,迫使黑客逐漸放棄此種攻擊手段。

3、釣魚詐騙給網民帶來巨大損失。2011年,瑞星共截獲釣魚網站約480萬個,共有1億9861萬人次網民遭到釣魚網站攻擊,給網民造成的經濟損失至少200億元。每次社會熱點,都成為黑客進行釣魚的推手,例如2011年上半年的團購熱,黑客就推出了大量假團購網站,通過出售假冒iPhone、假充值卡等獲利。

4、假QQ、假“非常6+1”、假淘寶,成為排行前三的釣魚網站類型,黑客常用的騙術仍然是傳統(tǒng)的“你的QQ中大獎了,需要交幾萬的稅”、“淘寶十周年,您抽中了iPad2,需要交200元郵費”。與往年不同的是,黑客開始利用新浪微博、QQ空間的漏洞,在上面架設釣魚網站,使得這些網站的欺騙性增加。

5、全國各地陸續(xù)爆出案值從幾萬到幾十萬、上百萬的黑客釣魚案例,2010年瑞星曾經指出的黑客釣魚潮得到了事實驗證。這些案例通常受害人數(shù)不多,但案值很高,根據媒體報道,江蘇省吳江市某90后黑客,通過淘寶網進行釣魚詐騙,作案200余起,獲利12萬元。

6、針對大型互聯(lián)網企業(yè)的“拖庫”攻擊愈演愈烈。包括索尼PSN、韓國《冒險島》、中國CSDN等一批著名公司的用戶資料被竊。黑客可以利用這些數(shù)據庫,從中分析出用戶的使用行為、購物習慣,有針對性地發(fā)動釣魚攻擊。臨近年底,包括MSN、QQ等聊天軟件均出現(xiàn)“充值卡”詐騙,專家懷疑與此類“拖庫”攻擊有關。

7、在黑客所有的主流攻擊手法中,正在從以技術為主的“硬黑客攻擊”發(fā)展到以心理學、社會工程學、商業(yè)數(shù)據分析等多個領域綜合的“軟黑客攻擊”為主,這些攻擊通常不會對用戶形成明顯的損害,但會極大地干擾用戶的正常生活和商業(yè)秩序,例如黑客對搜索引擎發(fā)動的SEA(Search Engine Attack)攻擊,通過病毒行為來干擾搜索結果的正常排序,從而把用戶引導到惡意網站。

第一節(jié) 年度安全狀況總結

(1)病毒數(shù)量高位波動,危害仍然不可小覷

報告期內,瑞星公司截獲病毒922萬個,比去年上升22.9%,受害網民11.7億人次。從本年度新增病毒的種類來看,木馬(trojan)共有7,087,420個,占76.85%,當之無愧成為所有惡意程序中最大的類別。

與往年不同的是,2011年新增的病毒中包括win32感染型病毒795,893個,占總體數(shù)量的 8.63%,已經取代后門(backdoor)成為第二大類。后門和黑客程序(hack)兩類的數(shù)量幾乎相等,皆以4.33%的比例并列第三。病毒釋放器(Dropper)、蠕蟲病毒(worm)和廣告程序(adware)依次排列,比例分別為2.51%、2.29%和2.25%。

(2)十大病毒排行

2011年共11.7億人次網民被病毒感染,按感染人數(shù)、變種數(shù)量和代表性進行綜合評估,瑞星評選出了2011年的十大病毒。

(3)病毒技術趨勢:病毒更簡單 功能多元化

根據瑞星研發(fā)團隊對2011年新增感染型病毒樣本的感染行為分析來看,病毒的編譯方式正在發(fā)生巨大的變化,從傳統(tǒng)的低級匯編語言撰寫逐漸轉變?yōu)轭愃?ldquo;匯編+C語言”這樣的混合撰寫模式,病毒用短小精悍的匯編引導部分,去加載C語言(或其他高級語言)編寫的主體,這樣結構簡單、工作量更小,病毒運行也更加穩(wěn)定而隱秘。

5月份,瑞星發(fā)布安全警告指出,“未來用高級語言編寫病毒會在未來形成主流”,事實上,截至2011年度末,瑞星共截獲感染型病毒(win32)約80萬個,已經成為木馬之后的第二大類惡意程序。這種病毒包括了下載運行、廣告程序、盜取隱私、遠程控制等多種功能模塊。可以說,這類病毒的結構和編寫越來越簡單,而能實現(xiàn)的功能卻越來越復雜和完善。

從瑞星截獲的病毒樣本來看,感染型病毒并不是以傳播作為最終目的,而是作為其他病毒程序的跳板,將它們傳播到計算機的各個角落后,再將其載體激活后完成最終的目的。這類病毒就像空軍的“運輸機”,它的作用就是騙過系統(tǒng)和殺毒軟件,把各種各樣的病毒運到目的地。

從感染型病毒的發(fā)展趨勢來看,木馬與病毒的界限越來越模糊,功能趨向統(tǒng)一化。傳統(tǒng)意義上木馬和病毒的區(qū)分主要在于他們的特征,木馬善于潛伏并完成某種預先設定的功能,而病毒主要擁有感染傳播的能力。就目前的感染型病毒的發(fā)展趨勢來看,感染型病毒逐漸采納了木馬程序的編寫手段和功能,而木馬程序的傳播途徑上又存在著與感染型病毒趨近的趨勢,這兩種病毒“長得越來越像”。

惡意程序都是出于某種特殊目的而產生的,病毒的制作者也會考慮到各種不同惡意程序的優(yōu)處和不足,并使之相互彌補和融合。但總體上,不論木馬還是病毒的發(fā)展趨勢都是向著簡單高效的開發(fā)方式發(fā)展的,功能上的相互融合使感染型病毒擁有了前所未有的對被感染機器的控制能力和隱蔽性。

(4)掛馬網站保持平穩(wěn)

瑞星“云安全”數(shù)據中心的統(tǒng)計表明,2011年截獲的掛馬網站,比去年同期下降了89.74%。分析其中的原因,瑞星安全專家指出,“云安全”的成功應用、瑞星殺毒軟件永久免費后安裝量的增長,促使網民整體的安全防護能力比以前有較大提高,黑客掛馬行為變得困難而高風險,從而打破了“掛馬產業(yè)鏈”的黑色鏈條。

報告期內,瑞星共截獲掛馬網站3,471,148個,受害網民8065萬。其中下半年截獲110萬,比上半年的236萬有大幅下降。從數(shù)據上來看,單個掛馬網站的侵害人數(shù)保持平穩(wěn),這說明黑客并未放棄網站掛馬的攻擊方式。

瑞星公司統(tǒng)計了黑客用來掛馬的9大漏洞,存在漏洞的軟件集中在瀏覽器和flash插件上,其中5個漏洞與IE有關,3個與Adobe Flash Player有關。Flash作為一種純網絡化、跨平臺的應用,其在移動平臺上的安全風險也不可低估,例如在安卓系統(tǒng)上,就有可以被利用來進行掛馬的Flash漏洞,隨著智能手機、平板運算能力的增加,未來可能在移動平臺出現(xiàn)大量的掛馬攻擊。

目前,網絡上仍充斥著大量“掛馬網站”,廣大網民應該提高安全意識,可以安裝永久免費的瑞星殺毒軟件和防火墻,其中含有的智能反釣魚技術和防掛馬技術,可以攔截釣魚網站和掛馬網站,幫助用戶抵御安全風險。

(注)掛馬網站:指的是被黑客植入惡意代碼的正規(guī)網站,這些被植入的惡意代碼,通常會直接指向“木馬網站”的網絡地址。木馬網站:是一種利用程序漏洞,在后臺偷偷下載木馬的網頁。這些網頁通常放在黑客自己管理的服務器上,當用戶訪問時,會把許多木馬下載到用戶機器中運行。

第二節(jié) 席卷互聯(lián)網的密碼風暴

12月4日,匿名黑客將CSDN網站的密碼庫截圖上傳到專業(yè)安全論壇,但當時并未引人注目,21日有人在新浪微博上放出了這個密碼庫的迅雷下載地址。這驗證了長久以來在互聯(lián)網上存在的一個傳言:國內多家大型網站曾被“拖庫”,但因為沒有確鑿的證據無法得到驗證(《瑞星2011上半年安全報告》中記錄了相關內容)。

隨后,包括天涯、新浪等一批著名網站數(shù)據庫連續(xù)外泄,形成了2011年末影響整個互聯(lián)網的安全大事件,給本已脆弱的互聯(lián)網安全造成了巨大沖擊。在本報告后半部分,瑞星專家剖析了黑客推廣釣魚網站的手法、增加用戶信任度的方法等,在這些推廣方式中,外泄的密碼庫起到了關鍵性的作用。

1、為什么會出現(xiàn)這樣大規(guī)模的密碼泄漏?

從已經公開的資料來看,這些網站不同程度地使用明文存儲用戶的數(shù)據庫,這是造成如此大規(guī)模用戶資料泄漏的根本原因。按照正常的安全流程,所有網站(不分大小,小網站也得加密)的數(shù)據庫都必須經過加密后才能存儲在服務器上,加密標準要求為:唯一、不可逆。

目前應用較多的不可逆加密算法包括RSA公司發(fā)明的MD5算法和由美國國家標準局建議的不可逆加密標準SHS(Secure Hash Standard-安全雜亂信息標準)等。

但事實上,很多網站、甚至是大型網站不知道什么原因,都采用了明文的方式把用戶數(shù)據庫儲存在自己的服務器上。有的是整體庫未加密(如CSDN),有的是某項業(yè)務的用戶數(shù)據庫未加密(如新浪愛問)。這就導致當黑客獲取服務器權限之后,可以像看自己電腦上的文本文件一樣瀏覽用戶名和密碼,導致大規(guī)模密碼及其他信息外泄。

2、密碼外泄是中國網站獨有的嗎,國外網站是什么情況?

事實上,互聯(lián)網沒有國界之分,即使強大如美、日、韓等國的互聯(lián)網,進入2011年以來都面臨著同類問題,在《瑞星2011年上半年安全報告》中指出,單單在上半年,就有日本索尼公司、美國wordpress等網站遭攻擊,損失慘重。

4月21日下午,索尼PSN網絡遭黑客攻擊,波及包括美國、日本、歐洲等地幾乎全球各地的所有PSN用戶,PSN幾乎陷入了徹底的癱瘓。黑客入侵者竊取了大約7700萬份PSN個人信息以及2700萬個Qriocity(云音樂服務)賬戶。

被竊的7700萬份PSN個人信息當中,包括1000多萬個信用卡賬戶,涉及57個國家和地區(qū)。而2700萬個Qriocity賬戶中,也同時包含了用戶的姓名、地址和密碼等敏感信息。索尼數(shù)據遭竊案受影響的用戶可能超過1億人,堪稱史上規(guī)模最大的用戶數(shù)據失竊案。

4月,Wordpress.com遭到攻擊,其服務器被黑客入侵,并盜走了部分源代碼和資料,導致VIP客戶的隱私信息外泄。在此次事件中可能泄露的眾多網站源代碼中,可能包括API密鑰和Twitter、Facebook密碼等敏感信息。WordPress.com服務于1800萬博客和網站,其中包括TED、CBS和TechCrunch博客等,其服務網站占全球網站數(shù)量的10%。

3、針對這些密碼外泄,普通網民可以采取的六種防范措施

目前我們看到的問題在于:大型互聯(lián)網公司在服務器端出現(xiàn)了安全問題,用戶即使在自己電腦上做再多的防護措施,也無濟于事,用戶面對這些密碼泄露問題幾乎毫無辦法。

在這種情況下,普通用戶只能通過采取下列措施來緩和密碼外泄的風險,但不能從根本上解決密碼泄漏問題:

(1)不要信任任何網站的安全防護措施,不要覺得他們是大網站就一定能保護好自己的密碼。連CSDN這樣的專業(yè)網站、天涯、新浪這樣的領頭羊企業(yè)都會出現(xiàn)密碼外泄問題,我們只能假定一切密碼都時刻面臨外泄風險,在此基礎上確定自己的安全策略。

(2)不要隨意注冊無關網站賬號,不要透露太多的個人信息,用戶名、賬號和密碼盡量用隨機數(shù)字,這樣可以把網絡和現(xiàn)實生活的影響降到最低。例如,注冊論壇的時候,ID wangxiaoming的安全性就比 wag@!Jdm這樣的賬號低。因為黑客在獲取用戶的賬號和密碼后,需要對其中的賬號進行分類整理,一旦能把這些賬號和身份證、銀行卡等對應起來,就會展開詐騙或者釣魚。我們需要做的就是打破這個循環(huán),盡量不要讓黑客了解到自己的信息。

(3)不要輕易在安全性低的網站購物,尤其是電商網站。一般的電子商務網站都會記錄用戶的銀行卡信息(如果你使用銀行卡支付),記錄用戶的電話號碼(用來送貨),有的會記錄你的身份證號(比如你需要實名購買手機號碼的時候),在這樣情況下,黑客一旦攻擊成功,會獲取所有有價值的信息。如果有必要購物,可以采用”貨到付款”的方式,送貨地址可以填寫公司地址(不要填寫家庭地址)。

(4)注冊網站賬號之后,應定時更換密碼。比如每個月把自己所有的賬號密碼都改為全新的密碼。這樣即使黑客竊取了你的密碼,除非在一個月內進行登錄、詐騙等,否則你就會改為新密碼,從而使他竊取的密碼失效。

(5)如果注冊多個密碼,用戶的記憶力將會面臨挑戰(zhàn),普通網民可以把賬號密碼寫在隨身的本子上,或者記錄在手機上,瑞星手機安全軟件就提供了密碼記錄功能。

(6)如果有必要,可以采取“密碼和手機綁定”的方式,比如支付寶、銀行都提供了這種方式來加強密碼的安全性。這樣綁定之后,一旦有賬號變動異常,用戶會及時收到消息,及時申訴降低損失。

本節(jié)小結

盡管“拖庫”攻擊是個存在很久的攻擊手法,但直到2011年年底,這個概念才被普通網民所知。由于這種攻擊針對的是互聯(lián)網網站的服務器端,如果各大網站在服務器端仍然堅持目前這種安全水準的話,同樣的泄密事件會一直存在下去,用戶幾乎毫無辦法。本節(jié)主要討論了普通網民應該進行的預防性措施,對于互聯(lián)網網站應該如何預防此類攻擊,瑞星公司將在隨后發(fā)布的企業(yè)級安全報告中詳細闡述。

第三節(jié) 釣魚網站和社會工程學攻擊

隨著對2011年網絡釣魚案例、黑客攻擊案例的統(tǒng)計分析,瑞星安全專家認為單純地把那些利用社會工程學原理發(fā)動的網絡攻擊命名為“釣魚網站”,已經不能準確描述這種攻擊手法的本質,社會工程學攻擊(利用人與人之間的信任、踐踏社會基本的商業(yè)準則,夾雜在利益當中)使得國內網民面臨比以往更大的安全風險。