最近,我遇到一個(gè)奇怪的事情。朋友發(fā)來一個(gè)網(wǎng)址(http://aaa.aaa.aaa/pics/cupholder.jpg ),據(jù)說內(nèi)容相當(dāng)精彩。看起來,該是一張JPG格式的圖片。當(dāng)我聯(lián)上這個(gè)網(wǎng)站后,果然出現(xiàn)了一張汽車圖片(如圖1),可是與此同時(shí),我的CD-ROM光驅(qū)門卻突然彈了出來!

要知道這個(gè)網(wǎng)址的玄機(jī),最好的方法就是看看它的HTML程序碼。在IE瀏覽器中查看HTML程序碼的方法很簡(jiǎn)單,只要在IE瀏覽器的菜單欄點(diǎn)選[查看]→[源文件],就會(huì)顯示出該網(wǎng)頁的HTML代碼。

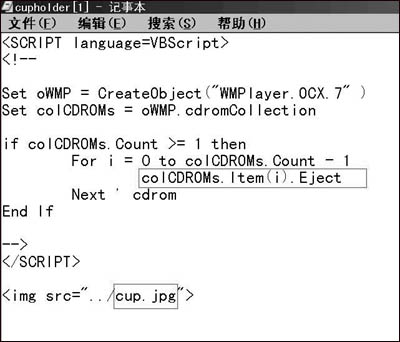

接著“記事本”會(huì)開啟一個(gè)窗口,里面會(huì)顯示這個(gè)網(wǎng)頁的HTML原始碼(如圖2)。編寫過HTML程序代碼的人可能會(huì)發(fā)現(xiàn),這段HTML代碼里有個(gè)“colCDROMs.Item(i).Eject”的指令,這正是叫你的光驅(qū)開門的指令!

細(xì)心的朋友一定會(huì)問:“可是,剛才的網(wǎng)址 http://aaa.aaa.aaa/pics/cupholder.jpg 不是個(gè)圖形文件嗎?怎么會(huì)是HTML碼呢?”。其實(shí),“Cupholder.jpg”根本不是JPG圖片,而是以“JPG”作為后綴名。當(dāng)瀏覽器連到這個(gè)網(wǎng)址時(shí),由于其內(nèi)容是HTML代碼,所以瀏覽器會(huì)乖乖地執(zhí)行HTML的內(nèi)容,你的光驅(qū)也因此被打開。而為了讓大家相信這個(gè)網(wǎng)址真的是個(gè)JPG圖片,原始碼最后一個(gè)指令就放上一張名為“Cup.jpg”的圖片文件作為障眼法,很狡猾吧!

相信對(duì)安全比較敏感的人一定會(huì)想:“好家伙!這個(gè)網(wǎng)頁只是打開我的光驅(qū)門。要是指令內(nèi)容是格式化硬盤,或是其他搞破壞的內(nèi)容,那該如何是好?”的確如此。就像許多人都有IE瀏覽器首頁被修改的經(jīng)驗(yàn),這也是在網(wǎng)頁原始碼中夾帶程序所致。

那么,要如何預(yù)防這種心懷不軌的網(wǎng)頁呢?坦白講,除了靠軟件公司努力修補(bǔ)操作系統(tǒng)和瀏覽器的漏洞外,目前只能靠大家自己提高警惕,盡量少上一些不清楚來歷的網(wǎng)站而已。

|